Wireshark V1.12是一款网络抓包软件。该软件的界面非常简单,可以帮助网络工程师检测各种问题。该软件可以帮助用户快速抓取数据包,并让用户分析这些数据内容。V1.12是经典版本。网络管理员可以用它来检测网络问题,网络安全工程师可以用它来检查与信息安全相关的问题,开发人员可以用它来调试新的通信协议。总之可以帮助从事网络相关行业的人调查各种网络问题。只适用于32位系统版本,也就是说适用于部分老电脑。不要错过!

软件介绍

软件特色

该软件包含丰富的显示过滤语言和查看TCP会话重建流的能力。

更多地支持数百种协议和媒体类型;

有一个类似tcpdump(Linux下的一个网络协议分析工具)的命令行版本叫tethereal

以前网络包分析软件很贵,或者是专门做业务用的。

飘渺的出现改变了这一切;

在GNU GPL通用许可证的保护下,用户可以免费获得软件及其代码,并有权修改和定制其源代码。Ethereal是世界上最广泛的网络数据包分析软件之一。

处理说明

1.该菜单用于启动操作。

2.主工具栏提供功能快速访问菜单中常用的项目。

3.过滤器工具栏/过滤工具栏提供了处理当前显示过滤的方法。

4.数据包列表面板显示打开文件中每个数据包的摘要。单击面板中的一个单独项目,关于该包的其他信息将显示在其他两个面板中。

5.数据包详细信息面板显示您在数据包列表面板中选择的数据包的更多详细信息。

6.数据包字节面板显示您在数据包列表面板中选择的数据包的数据,以及数据包详细信息面板中突出显示的字段。

7.状态栏显示当前程序状态和捕获数据的更多详细信息。

如何抢包

软件功能的主要功能是抢包,很多用户不知道如何使用软件抢包。下面小编为大家带来软件抢包的方法介绍,让大家快速抢到自己需要的数据包。

1.打开软件,我们可以看到软件的主界面。

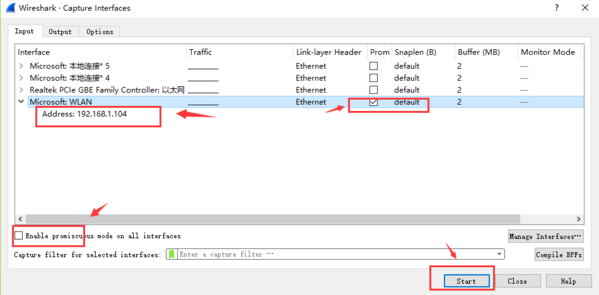

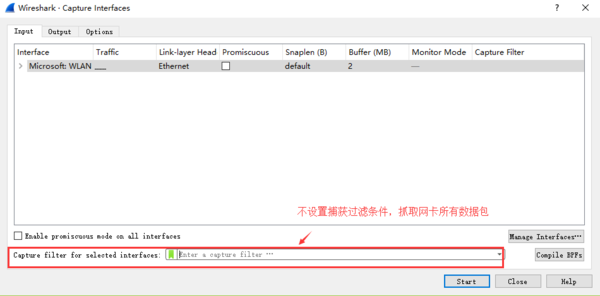

2.选择菜单栏上的Capture ->选项,勾选WLAN网卡(这里需要根据你电脑网卡的使用情况来选择,简单的方法可以是根据所用IP对应的网卡)。单击开始。开始抓包。

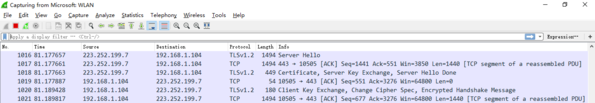

3.wireshark启动后,wireshark处于抓取包的状态。

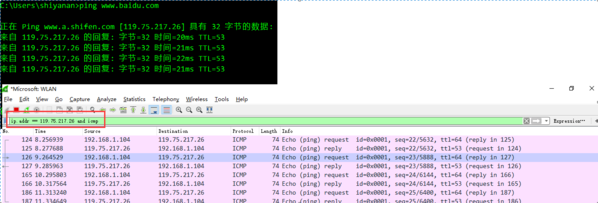

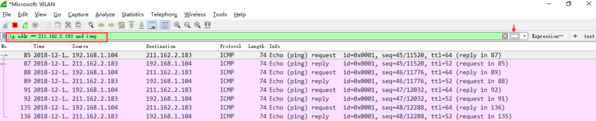

4.执行需要抓取的操作,例如ping www.baidu.com。

5.操作完成后,捕获相关数据包。为了避免其他无用的包影响分析,可以通过在过滤栏设置过滤条件来过滤包列表,结果如下。描述:IP。addr = = 119.75.217.26,ICMP表示只显示ICPM协议,源主机IP或目的主机IP是119.75.217.26。

5,wireshark抢包,就这么简单。有关wireshark过滤条件以及如何查看数据包的详细信息,请参见下文介绍。

如何看待抓包的数据?

抢到包之后,我们需要查看和分析抢到包的数据。很多用户不知道如何查看和分析自己抓取到的数据。下面小编为大家带来抓取包数据的分析方法。感兴趣的用户过来看看。

Wireshark中的数据包都可以称为网络数据。每个网络都有许多不同的应用程序和不同的网络。但是一些常见的软件包通常包括一些登录程序和网页浏览会话。本节以访问Web浏览器为例,介绍介绍分析网络数据的方法。

通常在访问Web服务器的过程中,会涉及到DNS、TCP、HTTP三种协议。因为这个过程来回发送的数据包比较复杂,下面就介绍分析一下网页浏览数据。

【例1-3】分析访问Web的数据。具体操作步骤如下:

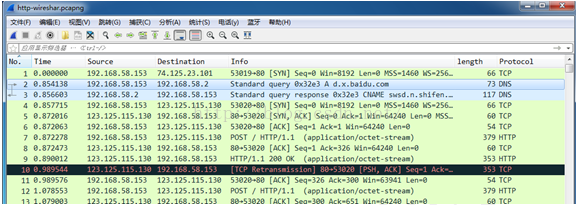

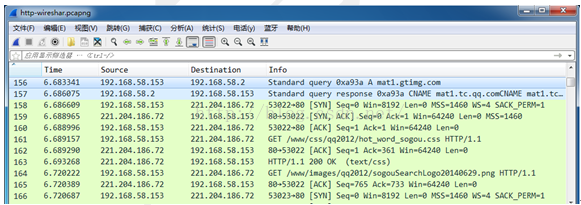

(1)捕获访问网站的数据包,并将文件名保存为http-wireshar.pcapng

(2)接下来,通过抓取文件中的数据,分析访问Web的全过程。在捕获过程中,将包括DNS请求、响应、TCP三次握手和其他数据。在这个界面中,显示了访问网站之间的DNS解析过程。

(3)31帧接口是DNS将网站解析为IP地址的数据包(称为“A”记录)。帧32表示返回与主机名相关的IP地址的DNS响应数据包。如果客户端支持IPv4和IPv6,您将在该接口中找到一个IPv6地址(称为“AAAA”记录)。此时,DNS服务器将响应IPv6地址或混合信息。

描述:31帧是客户端通过DNS服务器请求百度解析IP地址的过程。logo是“A”记录。

第32帧是DNS服务器响应客户端请求的过程。识别为响应。

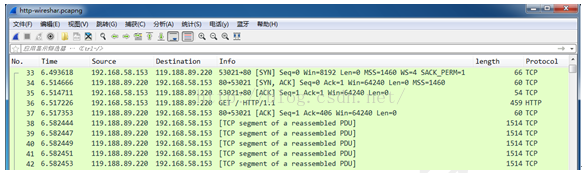

(4)如图1.51,看客户端和服务器的TCP三次握手(33,34,35帧)和客户端请求GET的主页面(36帧)在这个界面。然后,服务器接收请求(37帧)并发送响应数据包(38帧)。

描述:第33帧是客户端向服务器发送TCP请求建立连接。鉴定为SYN。

第34帧是服务器收到请求后用确认包响应客户端的过程。识别为SYN,ACK

第35帧是客户端响应服务器发送的确认包的过程,连接将在服务器端建立。识别为ACK。

36帧是客户端向服务器发送HTTP请求的过程。标识为GET

框37是服务器对应于客户端请求的过程,请求被接收。识别为ACK。

38帧是服务器响应客户端内容的过程。

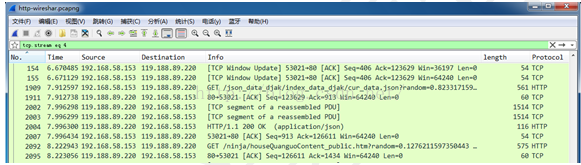

(5)当客户端再次从同一台服务器请求访问另一条链路时,会再次看到一个GET包(帧1909),如图1.52所示。

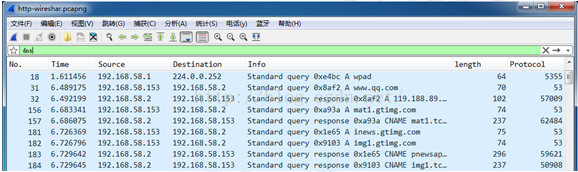

此外,如果链接了另一个网站,客户端将再次查询下一个网站的DNS (156,157帧)和TCP三次握手(158,159,160帧)。如图1.53所示。

如何看待丢包

我们在抓包项目中也会遇到丢包的问题,那么我们有没有检查自己有没有丢包呢?这个时候还是要分析数据。下面小编为大家带来相应的分析和查看方法介绍。

首先,测试环境

前端设备接入平台地址:172.21.6.14

媒体转发平台地址:172.21.6.15

浏览客户端地址:172.21.10.54

其次,使用wireshark分析捕获的数据包。

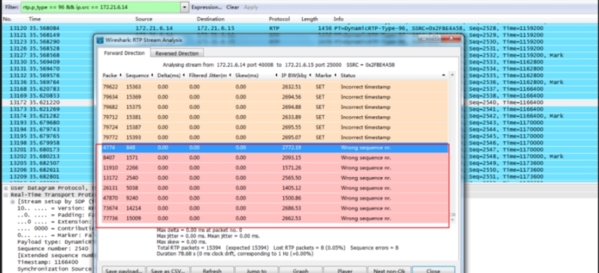

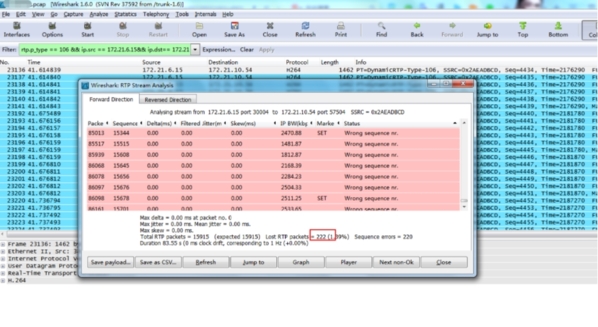

(1)使用wireshark工具打开数据包,在过滤器后面的输入框中输入目的地址172.21.6.14,点击Apply过滤rtp数据包,选择Telephony-RTP-Stream Analysis过滤数据包。

通过抓包分析,码流从前端进入网络平台到前端设备时,为15394个包,但实际只收到15386个包,丢包率为0.05%,有8个包丢失。

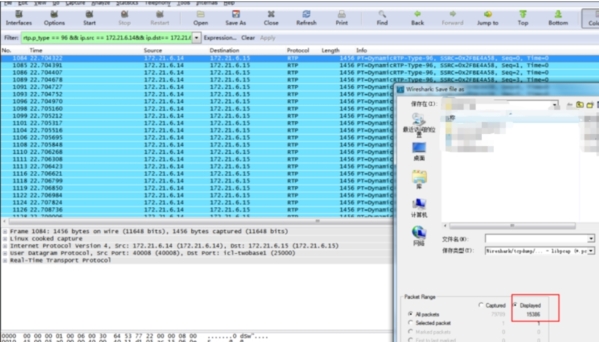

(2)在过滤器后面的输入框中输入源地址172.21.6.14和目的地址172.21.6.15,点击应用过滤rtp包。

通过抓包分析,前端设备网络平台到媒体转发平台的码流为15386包,通过包分析,前端设备网络平台到媒体转发平台的码流之间没有丢包。

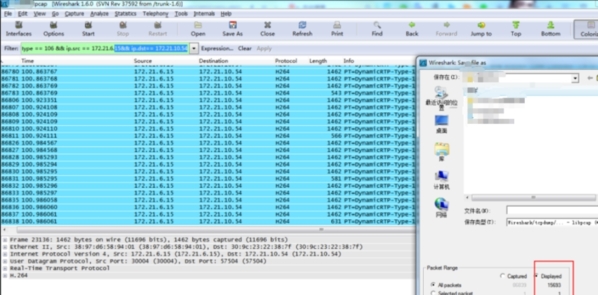

(3)在过滤器后面的输入框中输入源地址172.21.6.15和目的地址172.21.10.54,点击应用过滤rtp包。

通过分析,浏览客户端接收时丢包率达到1.39%,严重丢包222个;综上所述,丢包存在于浏览客户端。

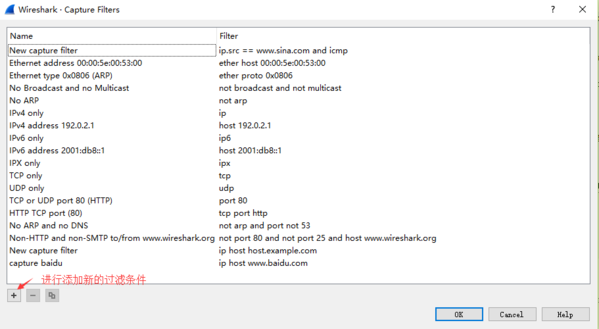

如何设置过滤

要知道我们每次抓取都会抓取很多冗余的数据,从这些数据中提取我们抓取的数据包是非常困难的。其实软件中有两种类型的过滤器,可以帮助我们从大量的数据中快速找到我们需要的信息。

(1)抓住袋式过滤器

捕获过滤器的菜单栏路径是捕获->捕获过滤器。用于在抓取数据包之前进行设置。

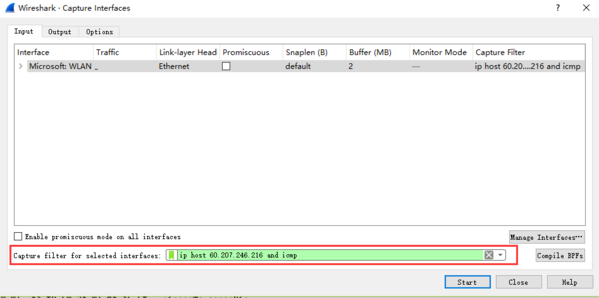

怎么用?在抓取数据包之前,您可以设置以下内容。

IP主机60.207.246.216和ICMP意味着只有主机IP是60.207.246.216的因特网控制消息协议将被捕获。结果如下:

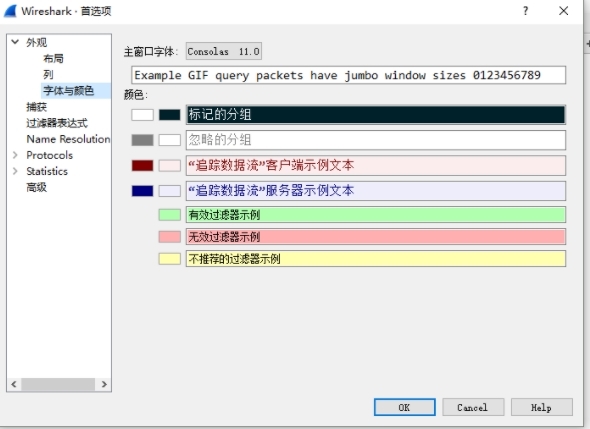

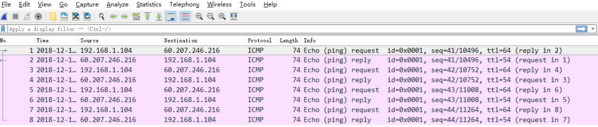

(2)显示过滤器

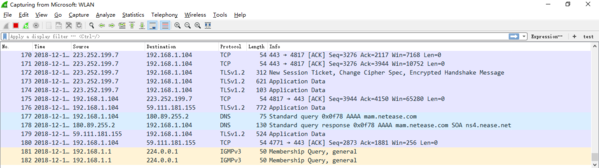

显示过滤器用于设置过滤条件,以便在抓取数据包后对其进行过滤。通常抓取数据包时条件比较宽泛,抓取更多数据包时使用显示过滤器设置条件关注点,方便分析。类似地,在上述场景中,所有数据包都是直接通过网卡捕获的,无需设置捕获规则,如下所示

通过ping网站获得的数据包列表如下

观察上面提到的数据包列表,其中包含大量无效数据。此时,可以通过设置显示器的过滤条件来提取分析信息。IP . addr = = 211.162.2.183和icmp .和过滤器。

以上介绍介绍了抓袋滤镜和显示滤镜的基本用法。在组网不复杂或者流量不大的情况下,我们使用显示过滤器进行数据包捕获的后期处理就足够了。我们来说说它们之间的语法和区别。

wireshark过滤器表达式的规则

1.数据包捕获过滤器的语法和示例

数据包捕获过滤器类型(主机、网络、端口)、方向(src、dst)、协议协议(以太、ip、tcp、udp、http、icmp、ftp等)。),逻辑运算符(&&and,|| or,!非)

(1)协议过滤

简单,只需在数据包捕获过滤器框中直接输入协议名称。

TCP,只显示TCP协议的数据包列表。

HTTP,只查看HTTP协议的数据包列表。

ICMP,仅显示ICMP协议的数据包列表。

(2)IP过滤

主机192.168.1.104

src主机192.168.1.104

夏令时主机

(3)端口过滤

端口80

src端口80

dst端口80

(4)逻辑运算符&&and,|| or,!表示“不”

SRK host 192 . 168 . 1 . 104 & & dstport 80获取主机地址为192.168.1.80、目的端口为80的数据包。

主机192.168.1.104 ||主机192.168.1.102与主机192.168.1.104或192.168.1.102抓取数据包。

!广播不捕获广播数据包。

2.显示过滤器语法和示例

(1)比较运算符

比较操作符有== 等于、!= 不等于、> 大于、< 小于、>= 大于等于、

小财神淘客工具箱

小财神淘客工具箱 易企微编辑器

易企微编辑器 flomoPlus

flomoPlus Downline

Downline 抖音粉丝批量取消关注神器

抖音粉丝批量取消关注神器 新浪微博图片批量下载助手

新浪微博图片批量下载助手 Air Cluster Pro

Air Cluster Pro Air Cluster Pro免费版

Air Cluster Pro免费版